2. Nouvelles fonctionnalités

2.1. Moteur de détection Sigflow

2.1.1. Mise à jour du moteur

2.1.2. Ajout des évènements de type « flow »

La génération d’évènements de type « flow » est maintenant disponible au niveau du moteur Sigflow.

2.1.3. Configuration du multitenant

La configuration du multitenant a été améliorée pour offrir la possibilité de configurer des variables réseaux (port et network variables) spécifiques à chaque tenant.

2.1.4. Ajout de l’empreinte réseau HASSH

Un nouveau champ « hassh » est disponible pour les évènements SSH, afin d’enregistrer les empreintes des clients et serveurs SSH, lorsqu’une transaction utilisant ce protocole est analysé par le moteur Sigflow.

2.1.5. Enregistrement des champs d'un certificat

Il est désormais possible de choisir les champs que l’on souhaite enregistrer lors de l’analyse d’une transaction TLS (phase de négociation).

2.1.6. Ajout d’un nouveau keyword pour les règles de détection

`dns.query.name` a été ajouté au moteur Sigflow et peut être utilisé dans les règles de détection relatives au protocole DNS.2.1.7. Fichiers pcap de test

Deux nouveaux fichiers pcap ont été ajoutés pour tester les moteurs ransomware-detect et beacon-detect (GCenter v2.3.5.103).

2.2. Virtualisation de la sonde

2.2.1. Support VMware

Le GCap est officiellement supporté sur les hyperviseur ESXi de VMware.

2.2.2. Support AWS

Le GCap est officiellement supporté sur les infrastructures Cloud d'AWS.

2.3. Configuration du réseau de la sonde

2.3.1. Présentation

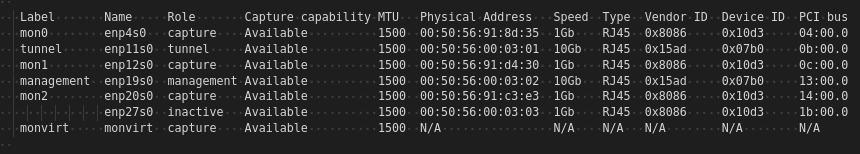

Les interfaces sont maintenant identifiées par leur nom système comme dans l’exemple ci-dessous avec l'exécution de la commande

`show interfaces`

Les interfaces gcpX ont été retirées.

- Les concepts de rôle et de label ont été introduits dans cette version.

Voici la liste des différents rôles :

capture pour définir une interface de capture du flux

tunnel pour définir l’interface qui sert au tunnel IPSec entre le GCap et le GCenter

management pour définir l’interface qui permet d’administrer le GCap (via SSH)

management-tunnel pour définir l’interface qui porte les deux précédents rôles (management et tunnel)

capture-cluster pour définir les interfaces de capture du flux en mode cluster

inactive pour désactiver une interface

Voici la liste des labels :

Management

Tunnel

MonX

2.3.2. Commande associée

`set interfaces assign-role {management|tunnel|management-tunnel|capture|capture-cluster|inactive}``